Зміст

Введення.................................................................................................................7

1 Загальний

розділ.................................................................................................9

1.1 Мережні інформаційні

технологій в сучасному житі.............................9

1.1.1. Історія мережі

Internet............................................................................11

1.1.2.

Internet складається ………………………………………………...…12

1.1.2.1

Компоненти

Internet…………..........................................................12

1.1.2.2 Адміністративний пристрій Internet................................................13

1.1.2.3 Потенційні користувачі....................................................................15

1.1.2.4Доступ в Internet.................................................................................17

1.2 Значення інформаційних мереж

в жить людей..........................................23

1.3 Аналіз інформайійних

потреб в планувані мереж....................................24

1.3.1Структура функціонування мережі………………………………..........24

1.3.2.

Рівні роботи мережі..................................................................................30

2 Проектно - розрахунковий розд……………………………………………....33

2.1 Топологія та схема

мережі…………………………………………………33

2.2.1Фізичне устатакування

мережі……........................................................45

2.2.1.1.

Кабель

……………………................................................................46

2.2.1.2.Плати мережного адаптера……………...........................................52

2.2.1.3. Комутатори........................................................................................54

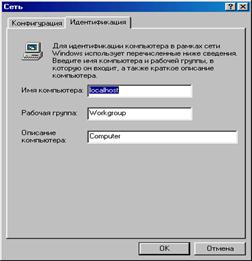

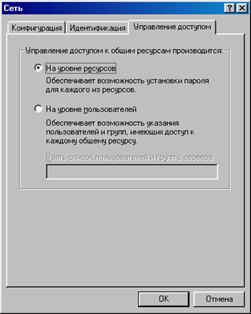

2.2.2.Конфірування і налагоджиння одноранговой мережі в Windows

XP…………………………………………………………………………..…...57

2.2.3.Відбір неохідного

протоколу…………………………………...………67

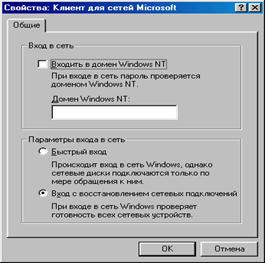

2.2.4

Конфігурування і варіанти налагодження

клієнтта…………………...70

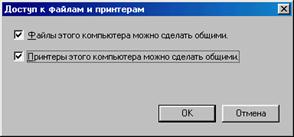

2.3.Викортстання ресурсів

мережі………………………………….…….…..79

2.3.1.Сумісне використання інтернету………..…………...………..……..79

ання притеру…………………………………...……82

2.3.3.Управління файловими

ресурсами…………………………….......…86

2.4.Безпека мережі малого офісу…………………………………………....102

3 Економічний розділ…………………………………………………………109

4 Охорона праці……………………………………………………………...…

5 Охорона навколишнього

середовища............................................................

Висновки..............................................................................................................

Перелік

посилань.................................................................................................

Анотація

Пояснювальна записка

містить ____ сторінок, ____ таблиць, ____ малюнків, _____ джерел.

Об’єктом

розробки є організація однорангової обчислювальної мережі для малого офісу.

Широке впровадження персональних комп'ютерів привело до необхідності обміну

інформацією, оброблюваною на різних комп'ютерах. Як перенести великий об'єм

інформації з одного комп'ютера на іншій? Як роздрукувати інформацію, якщо

всього один принтер? Як надати всім комп'ютерам вихід в Інтернет? Ці і багато

інші проблеми вирішують комп'ютерні мережі.

Комп'ютерна мережа - це з'єднання двох або більше комп'ютерів для

вирішення наступних задач:

-

обмін

інформацією;

-

загальне

використовування програмного забезпечення;

-

загальне

використовування устаткування (принтери, модеми, диски).

Розрахунки,

в економічному розділі,

підтвердили доцільність запропонованих у дипломному проекті організаційно –

технічних заходів.

В охороні праці описані рішення та заходи з поліпшенням умов праці,

ефективність запропонованих заходів охорони праці.

В охороні навколишнього

середовища описано перелік чинників, впливаючих на оточуюче середовище, дії,

запобіжні заходи та перспективні методи для зменшення техногенного навантаження

на довкілля.

WINDOWS XP, ТОПОЛОГІЯ, ОДНОРАНГОВА

МЕРЕЖА, LAN

Вступ

В наш час, особливо останні десять

років, характеризується бурхливим розвитком телекомунікаційних технологій.

Поряд з появою нових форм передачі інформації, удосконалюються традиційні види

й методи інформаційного обміну.

Сучасні засоби зв'язку дозволяють передавати

різні види інформації: телефонну, телеграфну, транслювати телебачення, продивлятися

газети фототелеграфним методом, а також здійснювати передачу даних ЕОМ й АСУ.

Сучасні мережі електричного зв'язку й мережі передачі даних у нашій країні

розвиваються на базі єдиної автоматизованої мережі зв'язку.

Магістральна мережа зв'язку країни на

сучасному етапі розвитку базується на використанні кабельних, радіорелейних і

супутникових ліній зв'язку. Ці лінії доповнюють один одного, забезпечуючи

передачу більших потоків інформації будь-якого призначення на базі використання

цифрових і аналогових систем передачі. Кабельні лінії зв'язку, володіють

високою захищеністю каналів зв'язку від атмосферних впливів і різних перешкод,

експлуатаційною надійністю й довговічністю, є основною мережею зв'язку країни.

По кабельних мережах передається до 75% всієї інформації.

Вирішальними факторами при впровадженні

нових систем зв'язку сьогодні є швидкість передачі інформації й забезпечення

високої якості передачі. Впровадження інтелектуальних систем і мереж вимагає

створення систем передачі інформації, що задовольняють найсучаснішим вимогам.

1 Загальний

розділ

1.1 Перші локальні мережі

На початку 70-х років відбувся

технологічний прорив в області виробництва комп'ютерних компонентів - з'явилися

більші інтегральні схеми. Їх порівняно невисока вартість і високі функціональні

можливості привели до створення міні-комп'ютерів, які стали реальними

конкурентами мэйнфреймов. Закон Гроша переставши відповідати дійсності, тому що

десяток міні-комп'ютерів виконував деякі завдання швидше одного мэйнфрейма, а

вартість такої міні-комп'ютерної системи була менше.

Навіть невеликі підрозділи підприємств

одержали можливість купувати для собі комп'ютери. Міні-комп'ютери виконували

завдання керування технологічним устаткуванням, складом й інші завдання рівня

підрозділу підприємства. Таким чином, з'явилася концепція розподілу

комп'ютерних ресурсів по всьому підприємству. Однак при цьому всі комп'ютери

однієї організації як і раніше продовжували працювати автономно.

Але йшов час, потраби користувачів

обчислювальної техніки росли, їм стало недостатньо власних комп'ютерів, їм уже

хотілося одержати можливість обміну даними з іншими близько розташованими

комп'ютерами. У відповідь на цю потребу підприємства й організації стали

з'єднувати свої міні-комп'ютери разом і розробляти програмне забезпечення,

необхідне для їхньої взаємодії. У результаті з'явилися перші локальні

обчислювальні мережі. Смороду ще багато в чому відрізнялися від сучасних

локальних мереж, у першу чергу - своїми пристроями сполучення. Спочатку для

з'єднання комп'ютерів один з одним використалися найрізноманітніші нестандартні

пристрої зі своїм способом подання даних на лініях зв'язку, своїми типами

кабелів і т.п. Ці пристрої могли з'єднувати тільки ті типи комп'ютерів, для

яких були розроблені, - наприклад, міні-комп'ютери PDP-11 з мэйнфреймом IBM 360 або комп'ютери «Наири» з

комп'ютерами «Дніпро».

У середині 80-х років положення справ у

локальних мережах стало кардинально мінятися. Затвердилися стандартні

технології об'єднання комп'ютерів у мережу - Ethernet, Arcnet, Token Ring.

Потужним стимулом для їхнього розвитку послужили персональні комп'ютери. Ці

масові продукти з'явилися ідеальними елементами для побудови мереж - з одному

боку, вони були досить потужними для роботи мережевого програмного

забезпечення, а з іншого боку - мали потребу в об'єднанні своєї обчислювальної

потужності для рішення складних завдань, а також поділу дорогих периферійних

пристроїв і дискових масивів. Тому персональні комп'ютери стали переважати в

локальних мережах, причому не тільки як клієнтські комп'ютери, алі і як центри

зберігання й обробки даних, тобто мережних серверів, потіснивши із цих звичних

ролей міні-комп'ютери й мэйнфреймы.

Стандартні мережні технології перетворили

процес побудови локальної мережі з мистецтва в рутинну роботові. Для створення

мережі досить було придбати мережні адаптери відповідного стандарту, наприклад

Ethernet, стандартний кабель, приєднати адаптери до кабелю стандартними

розніманнями й установити на комп'ютер одну з популярних мережних операційних

систем, наприклад, NetWare. Після цього мережа починала працювати й приєднання

шкірного нового комп'ютера не викликало ніяких проблем - природно, якщо на

ньому був установлень мережний адаптер тієї ж технології.

Локальні мережі в порівнянні із

глобальними мережами внесли багато нового в способи організації роботи

користувачів. Доступ до поділюваних ресурсів ставши набагато зручніше -

користувач міг просто переглядати списки наявних ресурсів, а не запам'ятовувати

їхні ідентифікатори або імена. Після з'єднання з вилученим ресурсом можна було

працювати з їм за допомогою вже знайомих користувачеві по роботі з локальними

ресурсами команд. Наслідком й одночасно рушійною силою такого прогресу стала

поява величезного числа непрофесійних користувачів, яким зовсім не потрібно

було вивчати спеціальні (і досить складні) команди для мережної роботи. А

можливість реалізувати всі ці зручності розроблювачі локальних мереж одержали в

результаті появи якісних кабельних ліній зв'язку, на яких навіть мережні

адаптери першого покоління забезпечували швидкість передачі даних до 10 Мбит/с.

Звичайно, про такі швидкості

розроблювачі глобальних мереж не могли навіть мріяти - їм доводилося

користуватися тими каналами зв'язку, які були в наявності, тому що прокладка

нових кабельних систем для обчислювальних мереж довжиною в тисячі кілометрів

зажадала б колосальних капітальних вкладень. А «під рукою» були тільки

телефонні канали зв'язку, погане пристосовані для високошвидкісної передачі

дискретних даних - швидкість в 1200 біт/з була для них гарним досягненням. Тому

ощадлива витрата пропускної здатності каналів зв'язку часто було основним

критерієм ефективності методів передачі даних у глобальних мережах. У цих

умовах різні процедури прозорого доступу до вилучених ресурсів, стандартні для

локальних мереж, для глобальних мереж довго залишалися недозволенною розкішшю.

Сьогодні обчислювальні мережі

продовжують розвиватися, причому досить швидко. Розрив між локальними й

глобальними мережами постійно скорочується багато в чому через появу

високошвидкісних територіальних каналів зв'язку, що не уступають по якості

кабельним системах локальних мереж. У глобальних мережах з'являються служби

доступу до ресурсів, такі ж зручні й прозорі, як і служби локальних мереж.

Подібні приклади у великій кількості демонструє сама популярна глобальна мережа

- Internet.

Змінюються й локальні мережі. Замість

з'єднання комп'ютерів пасивного кабелю у великій кількості з'явилося

різноманітне комунікаційне встаткування - комутатори, маршрутизатори, шлюзи.

Завдяки такому встаткуванню з'явилася можливість побудови більших корпоративних

мереж, що нараховують тисячі комп'ютерів й що мають складну структуру.

Відродився інтерес до великих комп'ютерів - в основному через ті, що після

спаду ейфорії із приводу легкості роботи з персональними комп'ютерами

з'ясувалося, що системи, що складаються із сотень серверів, обслуговувати

складніше, ніж кілька більших комп'ютерів. Тому на новому витку еволюційної

спіралі мейнфрейми стали повертатися в корпоративні обчислювальні системи, але

вже як повноправні мережні вузли, що підтримують Ethernet або Token Ring, а

також стік протоколів TCP/IP, що ставши завдяки Internet мережним стандартом

де-факто.

Виявилася ще одна дуже важлива тенденція,

що зачіпає рівною мірою як локальні, так і глобальні мережі. У них стала

оброблятися невластива раніше обчислювальним мережам інформація - голос,

відеозображення, малюнки. Це зажадало внесення змін у роботі протоколів,

мережних операційних систем і комунікаційного встаткування. Складність передачі

такий мультимедийной інформації з мережі пов'язана з її чутливістю до затримок

при передачі пакетів даних - затримки звичайно приводять до перекручування

такої інформації в кінцевих вузлах мережі. Тому що традиційні служби

обчислювальних мереж - такі як передача файлів або електронна пошта - створюють

малочутливий до затримок трафик і всі елементи мереж розроблялися розраховуючи

на його, те поява трафика реальної години привело до більших проблем.

Сьогодні ці проблеми вирішуються різними

способами, у тому числі й за допомогою спеціально розрахованої на передачу різних

типів трафика технології АТМ. Однак, незважаючи на значні зусилля, що вживають

у цьому напрямку, до прийнятного рішення проблеми поки далеко, і в цій області

має бути ще багато зроблено, щоб досягти заповітної мети - злиття технологій не

тільки локальних і глобальних мереж, алі й технологій будь-яких інформаційних

мереж - обчислювальних, телефонних, телевізійних і т. п. Хоча сьогодні ця ідея

багатьом здається утопією, серйозні фахівці вважають, що передумови для такого

синтезу вже існують, і їхні думки розходяться тільки в оцінці зразкових строків

такого об'єднання - називають від 10 до 25 років. Причому вважається, що

основою для об'єднання послужити технологія комутації пакетів, застосовувана

сьогодні в обчислювальних мережах, а не технологія комутації каналів, використовувана

в телефонії, що повинне підвищити інтерес до мереж цього типу.

1.2 Базова модель OSI

(Open System Interconnection)

Для того, щоб взаємодіяти, люди

використовують спільну мову. Якщо вони не можуть розмовляти один з одним

безпосередньо, вони застосовують відповідні допоміжні засоби для передачі

повідомлень.

Показані

вище стадії необхідні, коли повідомлення передається від відправника до

одержувача.

Для

того, щоб привести в рух процес передачі даних, використовували машини з

однаковим кодуванням даних і пов'язані одна з іншою. Для єдиного представлення

даних в лініях зв'язку, по яких передається інформація, сформована Міжнародна

організація по стандартизації (англ. ISO - International Standards Organization).

ISO

призначена для розробки моделі міжнародного комунікаційного протоколу, в рамках

якої можна розробляти міжнародні стандарти. Для наочного пояснення розчленуємо

її на сім рівнів.Отже, нехай додаток звертається із запитому до прикладного

рівня, наприклад до файлової служби. На підставі цього запиту програмне

забезпечення прикладного рівня формує повідомлення стандартного формату.

Звичайне повідомлення складається із заголовка й поля даних. Заголовок містить

службову інформацію, якові необхідно передати через мережу прикладному рівню

машини-адресата, щоб повідомити йому, якові роботові треба виконати. У нашому

випадку заголовок, мабуть, винний містити інформацію про місце знаходження

файлу й про тип операції, якові необхідно над ним виконати. Поле дані

повідомлення може бути порожнім або містити які-небудь дані, наприклад ті, які

необхідно записати у вилучений файл. Алі для того щоб доставити цю інформацію

із призначення, треба буде розв'язати ще багато завдань, відповідальність за

які несуть нижележащие рівні.

Після формування повідомлення прикладний

рівень направляє його вниз по стеку представницькому рівню. Протокол

представницького рівня на підставі інформації, отриманої із заголовка

прикладного рівня, виконує необхідні дії й додає до повідомлення власну

службову інформацію - заголовок представницького рівня, у якому втримуються

вказівки для протоколу представницького рівня машини-адресата. Отримане в

результаті повідомлення передається вниз сеансовому рівню, що у свою чергу

додає свій заголовок, і т.д. (Деякі реалізації протоколів поміщають службову

інформацію не тільки на качану повідомлення у вигляді заголовка, алі й

наприкінці, у вигляді так називаного «концевика».) Нарешті, повідомлення

досягає нижнього, фізичного рівня, що властиво й передає його по лініях зв'язку

машині-адресатові. До цього моменту повідомлення має зміст заголовків всіх

рівнів.

Коли повідомлення по мережі надходити на

машину - адресат, воно приймається її фізичним рівнем і послідовно

переміщається нагору з рівня на рівень. Кожен рівень аналізує й обробляє

заголовок свого рівня, виконуючи відповідному даному рівню функції, а потім

видаляє цей заголовок і передає повідомлення вышележащему рівню.

Поряд з терміном повідомлення (message) існують й інші терміни, застосовувані

мережними фахівцями для позначення одиниць даних у процедурах обміну. У

стандартах ISO для позначення одиниць даних, з якими мають праворуч протоколи

різних рівнів, використається загальна назва протокольний блок даних (Protocol Data Unit, PDU). Для

позначення блоків даних певних часто використаються спеціальні назви: кадр

(frame), пакет (packet), дейтаграмма (datagram), сегмент (segment).

У моделі OSI розрізняються два основних

типи протоколів. У протоколах із установленням

з'єднання (connection-oriented) перед обміном даними відправник й

одержувач повинні спочатку встановити з'єднання й, можливо, вибрати деякі

параметри протоколу, які смороду будуть використати при обміні даними. Після завершення

діалогу повинне розірватися це з'єднання. Телефон - це приклад взаємодії,

заснованого на встановленні з'єднання.

Друга група протоколів - протоколи без попереднього встановлення з'єднання

(connectionless). Такі протоколи називаються також дейтаграммными протоколами.

Відправник просто передає повідомлення, коли воно готово. Опускання аркуша в

поштову скриньку - це приклад зв'язку без попереднього встановлення з'єднання.

При взаємодії комп'ютерів використаються протоколи обох типів.

Фізичний рівень (Physical layer) має

праворуч з передачею бітів по фізичних каналах зв'язку, таким, наприклад, як

коаксіальний кабель, вита пара, оптоволоконный кабель або цифровий

територіальний канал. До цього рівня мають відношення характеристики фізичних

середовищ передачі даних, такі як смуга пропущення, перешкодозахищеність,

хвильовий опір й інших. На цьому ж рівні визначаються характеристики

електричних сигналів, що передають дискретну інформацію, наприклад, крутість

фронтів імпульсів, рівні напруги або струму переданого сигналу, тип кодування,

швидкість передачі сигналів. Крім цього, отут стандартизуются типи рознімань і

призначення шкірного контакту.

Функції фізичного рівня реалізуються у

всіх пристроях, підключених до мережі. З боку комп'ютера функції фізичного рівня

виконуються мережним адаптером або послідовним портом.

Прикладом протоколу фізичного рівня може

служити специфікація l0-Base-T технології Ethernet, що визначає як

використовуваний кабель неекрановану кручену пари категорії 3 із хвильовим

опором 100 Ом, рознімання RJ-45, максимальну довжину фізичного сегменти 100

метрів, манчестерский код для подання даних у кабелі, а також деякі інші

характеристики середовища й електричних сигналів.

Канальний

рівень. На фізичному рівні просто пересилаються біти. При цьому не враховується, що

в деяких мережах, у яких лінії зв'язку використаються поперемінно декількома

парами взаємодіючих комп'ютерів, фізичне середовище передачі може бути зайнята.

Тому однієї із завдань канального рівня (Data Link layer) є перевірка доступності

середовища передачі. Іншим завданням канального рівня є реалізація механізмів

виявлення й корекції помилок. Для цього на канальному рівні біти групуються в

набори, називані кадрами (frames).

Канальний рівень забезпечує коректність передачі шкірного кадру, поміщаючи

спеціальну послідовність біт у качан і кінець шкірного кадру, для його

виділення, а також обчислює контрольну суму, обробляючи всі байти кадру певним

способом і додаючи контрольну суму до кадру. Коли кадр приходити по мережі,

одержувач знову обчислює контрольну суму отриманих даних і порівнює результат з

контрольною сумою з кадру. Якщо смороду збігаються, кадр уважається правильним

і приймається. Якщо ж контрольні суми не збігаються, те фіксується помилка.

Канальний рівень може не тільки виявляти помилки, алі й виправляти їх за

рахунок повторної передачі ушкоджених кадрів. Необхідно відзначити, що функція

виправлення помилок не є обов'язковою для канального рівня, тому в деяких

протоколах цього рівня вона відсутній, наприклад, в Ethernet й frame relay.

У протоколах канального рівня,

використовуваних у локальних мережах, закладена певна структура зв'язків між

комп'ютерами й способи їхньої адресації. Хоча канальний рівень і забезпечує

доставку кадру між будь-якими двома вузлами локальної мережі, він це робить

тільки в мережі із зовсім певною топологією зв'язків, саме тією топологією, для

якої він був розроблений. До таким типових топологиям, підтримуваним

протоколами канального рівня локальних мереж, ставляться загальна шина, кільце

й зірка, а також структури, отримані з їх за допомогою мостів і комутаторів.

Прикладами протоколів канального рівня є протоколи Ethernet, Token Ring, FDDI,

l00VG-AnyLAN.

У локальних мережах протоколи канального

рівня використаються комп'ютерами, мостами, комутаторами й маршрутизаторами. У

комп'ютерах функції канального рівня реалізуються спільними зусиллями мережних

адаптерів й їхніх драйверів.

У глобальних мережах, які рідко мають

регулярну топологію, канальний рівень часто забезпечує обмін повідомленнями

тільки між двома сусідніми комп'ютерами, з'єднаними індивідуальною лінією

зв'язку. Прикладами протоколів «точка-крапка» (як часто називають такі

протоколи) можуть служити широко розповсюджені протоколи РРР й LAP-B. У таких

випадках для доставки повідомлень між кінцевими вузлами через всю мережу

використаються засоби канальногорівня. Саме так організовані мережі Х. 25.

Іноді в глобальних мережах функції канального рівня в чистому виді виділити

важко, тому що в тому самий протоколі смороду поєднуються з функціями канальногорівня.

Прикладами такого підходу можуть служити протоколи технологій АТМ й frame

relay.

У цілому канальний рівень являє собою

досить потужний і закінчений набір функцій по пересиланню повідомлень між

вузлами мережі. У деяких випадках протоколи канального рівня виявляються

самодостатніми транспортними засобами й можуть допускати роботові поверх них

безпосередньо протоколів прикладного рівня або додатків, без залучення засобів канальногой

транспортного рівнів. Наприклад, існує реалізація протоколу керування мережею

SNMP безпосередньо поверх Ethernet, хоча стандартно цей протокол працює поверх канальногопротоколу

IP і транспортного протоколу UDP. Природно, що застосування такої реалізації

буде обмеженим - вона не підходить для складених мереж різних технологій,

наприклад Ethernet і Х. 25, і навіть для такої мережі, у якій у всіх сегментах

застосовується Ethernet, алі між сегментами існують петлевид-ные зв'язку. А від

у двухсегментной мережі Ethernet, об'єднаної мостом, реалізація SNMP над

канальним рівнем буде цілком працездатна.

Проте для забезпечення якісного

транспортування повідомлень у мережах будь-яких топологий і технологій функцій

канального рівня виявляється недостатньо, тому в моделі OSI рішення цього

завдання покладає на два наступні рівні - мережний і транспортний.

Мережний рівень (Network layer) служити

для утворення єдиної транспортної системи, що поєднує кілька мереж, причому ці

мережі можуть використати зовсім різні принципи передачі повідомлень між

кінцевими вузлами й мати довільну структуру зв'язків. Функції канальногорівня

досить різноманітні. Почнемо їхній розгляд на прикладі об'єднання локальних

мереж.

Протоколи канального рівня локальних

мереж забезпечують доставку даних між будь-якими вузлами тільки в мережі з

відповідною типовою топологією, наприклад топологією ієрархічної зірки. Це дуже

тверде обмеження, що не дозволяє будувати мережі з розвитий структурою,

наприклад, мережі, що поєднують кілька мереж підприємства в єдину мережу, або

высоконадежные мережі, у яких існують надлишкові зв'язки між вузлами. Можна

було б ускладнювати протоколи канального рівня для підтримки петлевидных

надлишкових зв'язків, алі принцип поділу обов'язків між рівнями приводити до

іншого рішення. Щоб з однієї сторони зберегти простоту процедур передачі даних

для типових топологий, а з іншої допустити використання довільних топологий,

уводиться додатковий мережний рівень.

На мережевому рівні сам термін мережу наділяють специфічним

значенням. У цьому випадку під мережею розуміється сукупність комп'ютерів,

з'єднаних між собою відповідно до однієї зі стандартних типових топологий й

використають для передачі даних один із протоколів канального рівня, певний для

цієї топології.

У середині мережі доставка даних

забезпечується відповідним канальним рівнем, а від доставкою даних між мережами

займається мережний рівень, що і підтримує можливість правильного вибору маршруту

передачі повідомлення навіть у тому випадку, коли структура зв'язків між

складовими мережами має характер, відмінний від прийнятого в протоколах

канального рівня. Мережі з'єднуються між собою спеціальними пристроями,

називаними маршрутизаторами. Маршрутизатор

- це пристрій, що збирає інформацію про топологію межсетевых з'єднань і на її

підставі пересилає пакети канально горівня в мережу призначення. Щоб передати

повідомлення від відправника, що перебуває в одній мережі, одержувачеві, що

перебуває в іншій мережі, потрібно зробити деяку кількість транзитних передач між мережами, або хопов (від hop - стрибок), щораз вибираючи підходящий маршрут. Таким чином,

маршрут являє собою послідовність маршрутизаторів, через які проходити пакет.

Проблема вибору найкращого шляху

називається маршрутизацією, і

її рішення є однією з головних завдань канального рівня. Ця проблема

ускладнюється тім, що самий короткий шлях не завжди найкращий. Часто критерієм

при виборі маршруту є година передачі даних по цьому маршруті; воно залежить

від пропускної здатності каналів зв'язку й інтенсивності трафика, що може

змінюватися із годиною. Деякі алгоритми маршрутизації намагаються

пристосуватися до зміни навантаження, у тієї година як інші приймають рішення

на основі середніх показників за тривалий година. Вибір маршруту може

здійснюватися й за іншими критеріями, наприклад надійності передачі.

У загальному випадку функції канального рівня

ширше, ніж функції передачі повідомлень по зв'язках з нестандартною структурою,

які мі зараз розглянули на прикладі об'єднання декількох локальних мереж.

Мережний рівень вирішує також завдання узгодження різних технологій, спрощення

адресації у великих мережах і створення надійних і гнучких бар'єрів на шляху

небажаного трафика між мережами.

Повідомлення канального рівня прийнято

називати пакетами (packets).

При організації доставки пакетів на мережевому рівні використається поняття

«номер мережі». У цьому випадку адреси одержувача складається зі старшої

частини - номера мережі й молодшої - номера вузла в цій мережі. Всі вузли

однієї мережі повинні мати ту саму старшу частину адреси, тому терміну «мережа»

на мережевому рівні можна дати й інше, більше формальне визначення: мережа - це

сукупність вузлів, мережна адреси яких містить тієї самий номер мережі.

На мережовому рівні визначаються два

види протоколів. Перший вид - мережні

протоколи (routed protocols) - реалізують просування пакетів через

мережу. Саме ці протоколи звичайно мають на увазі, коли говорять про протоколи канальногорівня.

Однак часто до канальногорівня відносять й інший вид протоколів, називаних

протоколами обміну маршрутною інформацією або просто протоколами маршрутизації (routing protocols). За допомогою цих

протоколів маршрутизатори збирають інформацію про топологію межсетевых з'єднань.

Протоколи канальногорівня реалізуються програмними модулями операційної

системи, а також програмними й апаратними засобами маршрутизаторів.

На мережевому рівні працюють протоколи

ще одному типу, які відповідають за відображення адреси вузла, використовуваного

на мережевому рівні, у локальна адреси мережі. Такі протоколи часто називають протоколами дозволу адреса - Address

Resolution Protocol, ARP. Іноді їх відносять не до канальногорівня, а до

канального, хоча тонкості класифікації не змінюють їхньої суті. Прикладами

протоколів канальногорівня є протокол межсетевого взаємодії IP стека TCP/IP і

протокол межсетевого обміну пакетами IPX стека Novell.

Транспортний

рівень. На шляху від відправника до одержувача пакети можуть бути перекручені або

загублені. Хоча деякі додатки мають власні засоби обробки помилок, існують і

такі, які воліють відразу мати праворуч з надійним з'єднанням. Транспортний

рівень (Transport layer) забезпечує додаткам або верхнім рівням стека -

прикладному й сеансовому - передачу даних з тім ступенем надійності, що їм

потрібно. Модель OSI визначає п'ять класів сервісу, надаваних транспортним

рівнем. Ці види сервісу відрізняються якістю надаваних послуг: терміновістю,

можливістю відновлення перерваного зв'язку, наявністю засобів мультиплексування

декількох з'єднань між різними прикладними протоколами через загальний

транспортний протокол, а головешці - здатністю до виявлення й виправлення

помилок передачі, таких як перекручування, втрата й дублювання пакетів.

Вибір класу сервісу транспортного рівня

визначається, з одному боку, тім, у якому ступені завдання забезпечення

надійності вирішується самими додатками й протоколами більше високих, чим

транспортний, рівнів, а з іншого боку, цей вибір залежить від того, наскільки

надійної є система транспортування даних у мережі, забезпечувана рівнями,

розташованими нижче транспортного - мережним, канальним і фізичним. Так,

наприклад, якщо якість каналів передачі зв'язку дуже високе й імовірність

виникнення помилок, не виявлених протоколами більше низьких рівнів, невелика,

те розумно скористатися одним з полегшених сервисов транспортного рівня, не

обтяжених численними перевірками, квитированием й іншими прийомами підвищення

надійності. Якщо ж транспортні засоби нижніх рівнів споконвічно дуже ненадійні,

те доцільно звернутися до найбільш розвиненого сервісу транспортного рівня, що

працює, використовуючи максимум засобів для виявлення й усунення помилок, - за

допомогою попереднього встановлення логічного з'єднання, контролю доставки

повідомлень по контрольних сумах і циклічній нумерації пакетів, установлення

тайм-аутів доставки й т.п.

Як правило, всі протоколи, починаючи із

транспортного рівня й вище, реалізуються програмними засобами кінцевих вузлів

мережі - компонентами їх мережних операційних систем. Як приклад транспортних

протоколів можна привести протоколи TCP й UDP стека TCP/IP і протокол SPX стека

Novell. Протоколи нижніх чотирьох рівнів узагальнено називають мережним

транспортом або транспортною підсистемою, тому що смороду повністю вирішують

завдання транспортування повідомлень із заданим рівнем якості в складених

мережах з довільною топологією й різними технологіями. Інші три верхніх рівні

вирішують завдання надання прикладних сервисов на підставі наявної транспортної

підсистеми.

Сеансовый рівень (Session layer)

забезпечує керування діалогом: фіксує, яка зі сторін є активною в даний момент,

надає кошти синхронізації. Останні дозволяють вставляти контрольні крапки в

довгі передачі, щоб у випадку відмови можна було повернутися назад до останньої

контрольної крапки, а не починати всі з качану. На практиці деякі додатки

використають сеансовый рівень, і він рідко реалізується у вигляді окремих

протоколів, хоча функції цього рівня часто поєднують із функціями прикладного

рівня й реалізують в одному протоколі.

Представницький рівень (Presentation

layer) має праворуч з формою подання переданої по мережі інформації, не міняючи

при цьому її змісту. За рахунок рівня подання інформація, передана прикладним

рівнем однієї системи, завжди зрозуміла прикладному рівню іншої системи. За

допомогою засобів даного рівня протоколи прикладних рівнів можуть перебороти

синтаксичні розходження в поданні даних або ж розходження в кодах символів,

наприклад кодів ASCII й EBCDIC. На цьому рівні може виконуватися шифрування й

дешифрування даних, завдяки якому таємність обміну даними забезпечується

відразу для всіх прикладних служб. Прикладом такого протоколу є протокол Secure

Socket Layer (SSL), що забезпечує секретний обмін повідомленнями для протоколів

прикладного рівня стека TCP/IP.

Прикладний рівень (Application layer) -

це в дійсності просто набір різноманітних протоколів, за допомогою яких

користувачі мережі одержують доступ до поділюваних ресурсів, таким як файли,

принтери або гіпертекстові Web-сторінки, а також організують свою спільну

роботу, наприклад, за допомогою протоколу електронної пошти. Одиниця даних,

який оперує прикладний рівень, звичайно називається повідомленням (message).

Існує дуже велика розмаїтість служб

прикладного рівня. Наведемо як приклад хоча б трохи найпоширеніші реалізації

файлових служб: NCP в операційній системі Novell NetWare, SMB в Microsoft

Windows NT, NFS, FTP й TFTP, що входять у стек TCP/IP.

Рівні можуть

залежати від мережі або не залежати. Функції всіх рівнів моделі OSI можуть

бути віднесені до однієї із двох груп: або до функцій, що залежать від

конкретної технічної реалізації мережі, або до функцій, орієнтованим на роботу

з додатками.

Три нижніх рівні - фізичн, канальний і

мережний - є сетезависимыми, тобто протоколи цих рівнів тісно пов'язані з технічною

реалізацією мережі й використовуваним комунікаційним устаткуванням. Наприклад,

перехід на встаткування FDDI означає повну зміну протоколів фізичного й

канального рівнів у всіх вузлах мережі.

Три верхніх рівні - прикладний,

представницький і сеансовый - орієнтовані на додатки й мало залежать від

технічних особливостей побудови мережі. На протоколи цих рівнів не впливають

які б те не було зміни в топології мережі, заміна встаткування або перехід на

іншу мережну технологію. Так, перехід від Ethernet на високошвидкісну

технологію l00VG-AnyLAN не зажадає ніяких змін у програмних засобах, що

реалізує функції прикладного, представницького й сеансового рівнів.

Транспортний рівень є проміжним, він

приховує всі деталі функціонування нижніх рівнів від верхніх. Це дозволяє

розробляти додаток, що не залежать від технічних засобів безпосереднього

транспортування повідомлень. Комп'ютер із установленої на ньому мережний ОС

взаємодіє з іншим комп'ютером за допомогою протоколів всіх семи рівнів. Це

взаємодія комп'ютери здійснюють опосередковано через різні комунікаційні

пристрої: концентратори, модеми, мости, комутатори, маршрутизатори,

мультиплексоры. Залежно від типу комунікаційний пристрій може працювати або

тільки на фізичному рівні (повторювач), або на фізичний і канальному (міст),

або на фізичн, канальному й мережному, іноді захоплюючи й транспортний рівень

(маршрутизатор).

Модель OSI представляє хоча й дуже

важливу, але тільки одну з багатьох моделей комунікацій. Ці моделі й пов'язані

з ними стеки протоколів можуть відрізнятися кількістю рівнів, їхніми функціями,

форматами повідомлень, службами, підтримуваними на верхніх рівнях, і іншими

параметрами.

Завдання надійного обміну двійковими сигналами по лініях

зв'язку в локальних мережах вирішують мережні адаптери, а в глобальних мережах

- апаратура передачі даних. Це встаткування кодує й декодирует інформацію,

синхронізує передачу електромагнітних сигналів по лініях зв'язку й перевіряє

правильність передачі.

Програмні засоби, що реалізують найпростішу схему вилученого

доступу до файлів, включають класичні елементи мережної операційної системи:

сервер, клієнт і засоби транспортування повідомлень по лінії зв'язку.

Важливою характеристикою мережі є топологія - тип графа,

вершинам якого відповідають комп'ютери мережі (іноді й інше встаткування,

наприклад концентратори), а ребрам - фізичні зв'язки між ними. Конфігурація

фізичних зв'язків визначається електричними з'єднаннями комп'ютерів між собою й

може відрізнятися від конфігурації логічних зв'язків між вузлами мережі. Логічні

зв'язки являють собою маршруты передачі даних між вузлами мережі.

Типовими топологиями фізичних зв'язків є: полносвязная,

ячеистая, загальна шина, кільцева топологія й топологія типу зірка.

Для обчислювальних мереж характерні як індивідуальні лінії

зв'язку між комп'ютерами, так і поділювані, коли одна лінія зв'язку поперемінно

використається декількома комп'ютерами. В останньому випадку виникають як чисто

електричні проблеми забезпечення потрібної якості сигналів при підключенні до

тому самому проведення декількох приймачів і передавачів, так і логічні

проблеми поділу часу доступу до цих ліній.

Для адресації вузлів мережі використаються три типи адрес:

апаратні адреси, символьні імена, числові складені адреси. У сучасних мережах,

як правило, одночасно застосовуються всі ці три схеми адресації. Важливою

мережною проблемою є завдання встановлення відповідності між адресами різних

типів. Ця проблема може вирішуватися як повністю централізованими, так і

розподіленими засобами.

Для зняття обмежень на довжину мережі й кількість її вузлів

використається фізична структуризація мережі за допомогою повторювачів і

концентраторів.

Для підвищення продуктивності й безпеки мережі використається

логічна структуризація мережі, що складає в розбивці мережі на сегменти таким чином,

що основна частина трафика комп'ютерів кожного сегмента не виходить за межі

цього сегмента. Засобами логічної структуризації служать мости, комутатори,

маршрутизатори й шлюзи.

1.3 Вимоги, до сучасних мереж.

Якість роботи мережі характеризують

наступні властивості: продуктивність, надійність, сумісність, керованість,

захищеність, розширюваність і масштабованість.

Існують два основних підходи до забезпечення якості роботи

мережі. Перший - полягає в тому, що мережа гарантує користувачеві дотримання

деякої числової величини показника якості обслуговування. Наприклад, мережі

frame relay й АТМ можуть гарантувати користувачеві заданий рівень пропускної

здатності. При другому підході (best effort) мережа намагається по можливості

більш якісно обслужити користувача, але нічого при цьому не гарантує.

До основних характеристик продуктивності мережі ставляться:

час реакції, що визначається як час між виникненням запиту до якого-небудь

мережного сервісу й одержанням відповіді на нього; пропускна здатність, що

відбиває обсяг даних, переданих мережею в одиницю часу, і затримка передачі, що

дорівнює інтервалу між моментом надходження пакета на вхід якого-небудь

мережного пристрою й моментом його появи на виході цього пристрою.

Для оцінки надійності мереж використаються різні

характеристики, у тому числі: коефіцієнт готовності, що означає частку часу,

протягом якого система може бути використана; безпека, тобто здатність системи

захистити дані від несанкціонованого доступу; отказоустойчивость - здатність

системи працювати в умовах відмови деяких її елементів.

Расширення означає можливість порівняно легкого додавання окремих

елементів мережі (користувачів, комп'ютерів, додатків, сервисов), нарощування

довжини сегментів мережі й заміни існуючих апаратур могутнішої.

Масштабованість означає, що мережа дозволяє нарощувати

кількість вузлів і довжина зв'язків у дуже широких межах, при цьому

продуктивність мережі не погіршується.

Прозорість - властивість мережі приховувати від користувача

деталі свого внутрішнього пристрою, спрощуючи тим самим його роботу в мережі.

Керованість мережі має на увазі можливість централізовано

контролювати стан основних елементів мережі, виявляти й розв'язувати проблемы,

що виникають при роботі мережі, виконувати аналіз продуктивності й планувати

розвиток мережі.

Сумісність означає, що мережа здатна містити в собі

найрізноманітніше програмне й апаратне забезпечення.

2

Проектно - розрахунковий розділ

2.1 Топологія та

схема мережі

Сьогодні мережні

технології охоплюють всі питання, що стосуються сумісного використовування

даних, програмного забезпечення і комп'ютерної периферії, включаючи принтери,

модеми, багатофункціональні копіювальні і факсні машини, накопичувачі на

компакт-дисках, стримери, вінчестери і інше устаткування для зберігання даних,

засоби доступу до Інтернет. Найпростіша сіть полягає всього з двох комп'ютерів,

в які встановлені мережні адаптери, сполучені кабелем. Великі мережі можуть

об'єднувати сотні і тисячі комп'ютерів і периферійних пристроїв в самих різних

конфігураціях. Але навіть наймасштабніші мережі будуються з великої кількості

простих мереж, про які і піде мова далі.

Для створення

мережі застосовується безліч різноманітного устаткування. Його склад залежить

від числа комп'ютерів, об'єднуваних в мережу, від того, які до неї

підключаються додаткові пристрої, які задачі намічено вирішувати з

використанням мережних технологій. Неспеціалісту важко розібратися у всьому

цьому, через що самостійно створювані невеликі мережі часто побудовані не за

правилами і працюють неефективно. Власне, обговорення того, які основні класи

мережних пристроїв існують, їх призначення, коли і як їх треба застосовувати.

Як показує досвід передових країн, мережні технології реально дозволяють

економити і час, і гроші. Щоб бізнес йшов успішно, необхідно збирати і швидко

використовувати безліч інформації, і не тільки в рамках своєї компанії - треба активно

взаємодіяти із зовнішнім світом. Мережні технології якраз і дозволяють робити

це найпростішим і економічним чином. Отже сьогодні, коли потік інформації

стрімко росте, це вже не розкіш, а цілком доступна необхідність.

При цьому треба не забувати, що тільки

мережі дозволяють уникнути постійних закупівель додаткових принтерів, модемів,

накопичувачів і іншого устаткування - всі подібні пристрої можуть

використовуватися колективно. Це торкається і доступу до Інтернет, який тільки

тоді з дорогої забави стає реально корисною річчю, коли доступний всім службам компанії.

Схеми об'єднання в

мережі комп'ютерів і периферії, що спільно використовується, звані топології, визначають спосіб фізичної побудови мережі. Від

топології залежать можливості розширення мережі в майбутньому, склад необхідних

для її створіння спеціальних пристроїв і грошових витрати.

Всього існують три

основні топології. Частіше за все локальні мережі (тобто мережі, які обмежені

просторово) будуються по топологій зірки або загальної шини. Третя топологія - кільце - сьогодні

використовується значно рідше, тому розглядається коротко. Поговоримо про перші

дві.

Але спочатку ще

одна довідка. Найпоширеніший тип мережних систем - Ethernet. Мережі Ethernet

були розроблені Xerox в 1973 році і формально описані корпораціями Xerox, DEC і

Intel в 1980 році. Спочатку вони були розраховані на передачу даних з швидкістю

до 10 мегабіт в секунду. З тих пір технології Ethernet зазнали ряд змін,

особливо останнім часом. Для них встановлений ряд стандартів, випускається

багато найрізноманітнішого устаткування.

В мережі Ethernet

дані передаються у вигляді повідомлень, до складу яких входить службовий код,

що дозволяє пристрою-адресату отримати відправлену йому інформацію.

Повідомлення є невеликими порціями даних, званими пакетами, причому постійно

відстежується правильність передачі і прийому кожного пакету. Таким чином, по

мережі передається маса інформації службового характеру, що зменшує її корисну

пропускну спроможність. Обійтися без цього неможливо, оскільки інакше не

вдасться гарантувати, що дані отримані правильно.

При розгляді питання про створення

мережі необхідно враховувати, що її пропускна спроможність може виявитися

недостатньою, якщо не вжити відповідних заходів. Економія на

"дрібницях" частіше за все не виправдовує себе, - якщо не бути слід

точно рекомендаціям і стандартам, потім з великим ступенем вірогідності

доведеться все переробляти наново і нести додаткові витрати. Особливо, коли

з'явиться необхідність розширення мережі.

Як визначається з назви, ця схема компоновки мережі

нагадує сполучені між собою зірки (star layout). В центрі кожній із зірок

знаходиться концентратор або комутатор. Концентратор з'єднується з кожним

вузлом мережі (комп'ютером або периферійним пристроєм) окремим гнучким кабелем.

Такий кабель називається витою парою (unshielded twisted pair, UTP) і

позначається 10BASE-T. Один кінець кабелю підключається до встановленої в

комп'ютер або, скажімо, принтер карті мережного інтерфейсу, а інший - до порту

концентратора або комутатора (рисунок 1).

Установка такої

мережі проста, обходиться недорого, часу на неї багато не вимагається. Це

зв'язано з використанням гнучких кабелів і модульних конекторів. Число вузлів,

які ви можете підключити до концентратора або комутатора, визначається його конструкцією.

Проте є обмеження, що стосується максимального числа вузлів, які можна додати

до мережі - їх не повинне бути більше 1024.

Кожна така зірка

стає локальною мережею для робочої групи і може функціонувати незалежно або

бути підключеною до інших робочих груп. В робочу групу доцільно включати

комп'ютери всіх співробітників, що працюють над одними задачами, а також

необхідні їм периферійні пристрої. За умови забезпечення самодостатності

ресурсів робочої групи легше добитися найбільшої продуктивності мережі.

До переваг

топології зірки відносяться:

- застосування

недорогих кабелів;

- простота і

швидкість установки мережі;

- легкість

організації робочих груп і взаємодії між ними;

- легкість

розширення мережі шляхом додавання до неї нових робочих груп;

- можливість

застосування, замість концентраторів, комутаторів або мостів, що реально

підвищує продуктивність мережі в цілому;

- порушені

з'єднання можна швидко виправити, не зупиняючи роботи всієї мережі;

- пошук

несправностей спрощується завдяки наочним світловим індикаторам на кожному

концентраторі або комутаторі.

У топології зірки

один істотний недолік:

- довжина кабелю

10BASE-T між вузлом і концентратором не повинна перевищувати 100 метрів.

2.1.1. Топологія загальної шини

Топологія загальної шини (bus layout),

іноді званої також магістраллю (backbone), є лінійним ланцюжком зі всіх

комп'ютерів, які входять до робочої групи або сіті, зв'язаних між собою одним

кабелем (рис.2.2). Пакети інформації в такій мережі завжди передаються всьому

сімейству вузлів - одному за іншим. Для з'єднання між собою сусідніх вузлів

використовуються фрагменти єдиного коаксіального кабелю 10BASE-2, звані

сегментами. До карт мережного інтерфейсу, встановлених в комп'ютери, сегмент

кабелю підключається за допомогою коннекторів BNC (barrel network connector) на

його кінцях. Оскільки до кожної з карт треба підключити кінці відразу двох

кабелів, що пов'язують даний комп'ютер з сусідами зліва і справа,

використовується спеціальний Т-образний переходник (T-connector).

Окрім комп'ютерів

і периферійних пристроїв з мережним інтерфейсом, до кабелю загальної шини можна

при необхідності підключити концентратор. Він зв'яже сіть, виконану по схемі

загальної шини, з робочою групою, побудованою по топології зірки.

Переваги

загальної шини:

- дуже надійна кабельна система;

- простота нарощування сіті шляхом підключення окремих вузлів;

- не потрібне використовування концентратора або іншого центрального

устаткування;

- невисокі витрати на установку сіті, тільки на мережні карти і кабель.

По цим причинам топологія загальної шини користується популярністю у малих

компаній, що прокладають свою першу мережу. На жаль, ця топологія має і ряд

істотних недоліків:

- стандарт обмежує

число вузлів в мережах такого типу всього 30 підключеннями комп'ютерів і

периферії;

- загальна довжина

кабелю (сума всіх сегментів) не повинна перевищувати 185 метрів;

- якщо один з

вузлів виходить з ладу, це неминуче веде до зупинки роботи мережі в цілому;

- пошук

несправностей утруднений.

В дискусіях про мережі часто згадується кільцева

топологія, в якій кожна робоча станція підключається до наступної, а остання

підключається до першої (схоже на шинну топологію із сполученими кінцями).

Наприклад, в сіті Token Ring дані передаються саме так. Насправді фізично не

обов'язково, щоб кабелі з'єднувалися кільцем. Сигнал,

посланий одним комп'ютером, потрапляє в концентратор, а з концентратора

посилається наступному комп'ютеру, після чого знову потрапляє в концентратор.

Таким чином, дані потрапляють в кожний комп'ютер, поки знову не доходять до

посилаючого їх комп'ютера, який витягує їх з кільця. Таким чином, хоча фізична

топологія дротів має вид зірки, дані в такій мережі передаються по так званому

логічному кільцю. Логічне

кільце зручніше фізичній кільцевій топології, оскільки така система має більш

високу відмовостійкість. В шинній мережі пошкодження кабелю приводить до

зупинки всієї мережі. В Token Ring модуль розрахованого на багато користувачі

доступу може просто відключити комп'ютер, що збоїть, від логічного кільця, що

дозволить решті мережі продовжити роботу. Іноді використовують гібридні

топології, тобто об'єднуються елементи описаних вище за три основні топології мережі .

2.1.2. Мережі на базі серверів

Такі мережі містять сервер - пристрій,

від якого залежить робота всіх вузлів, що називаються в цьому випадку

клієнтами. Всі вузли сіті підключені до серверу, як до концентратора в

топології зірки (рисунок 2). Але мережа на базі серверу зовсім не обов'язково

повинна бути побудована по цій топології. З таким же успіхом її можна організувати

на базі загальної шини.

Сервер управляє

роботою мережі, для чого на ньому встановлено адміністративне програмне

забезпечення. З його допомогою сервер організовує колективну роботу з файлами,

їх централізоване зберігання, можливість сумісного користування накопичувачами,

принтерами, факс-машинами, модемами і іншим комунікаційним устаткуванням.

З одного боку,

сервер виступає в ролі арбітра, кожний вузол мережі звертається до нього, коли

потрібна інформація. Сервер знаходить її на своїх вбудованих накопичувачах або

у інших підключених до нього клієнтів мережі і пересилає що звернувся за нею

вузлу.

В той же час, хоча

сервер і диригує роботою мережі, з самої цієї назви (від англійського serve -

служити) виходить, що його функції полягають в обслуговуванні клієнтів, тобто

не сервер задає тон, а саме клієнти. Окрім задоволення їх потреб в інформації,

сервер організовує для них сумісний доступ до апаратних ресурсів - принтерам,

модемам і іншим підключеним до мережі пристроям.

Що займається

забезпеченням доступу до даних сервер називається файловим, або файл-сервером.

Якщо в його обов'язку входить обслуговування баз даних або додатків, то це

прикладний сервер. Сервер, що надає всім клієнтам мережі колективний доступ до

принтера і керівника процесом друку що поступають від них документів,

називається принт-сервером, або сервером друку. Є також комунікаційні сервери,

що забезпечують взаємодію робочих груп з глобальними комунікаційними службами.

Як в нашому

випадку мережі , в яких немає спеціально виділених для обслуговування

вузлів-клієнтів комп'ютерів, називаються одноранговими (рееr-to-рееr). В них

кожний з підключених комп'ютерів є одночасно і клієнтом, що звертається за

інформацією або ресурсами до інших машин, і сервером, що надає свої файли і

пристрої для решти вузлів-клієнтів

Подібні

конфігурації користуються великою популярністю у малих компаній, кабінетах

інформатики у школах, мережі яких об'єднують обмежене число комп'ютерів і

периферії. Однорангові мережі прості в установці і адмініструванні, достатньо

ефективно працюють при порівняно невеликій кількості інформації, що колективно

використовується. І головне, що для їх створіння не вимагається великих витрат.

Будувати їх можна по топології як зірки (рис.2.4), так і загальної шини (рис.2.5)

зі всіма обумовленими вибраною схемою перевагами і обмеженнями.

Кожний з

об'єднуваних в мережу комп'ютерів вже має власний жорсткий диск і здатний

надати іншим вузлам доступ як до що зберігаються на ньому файлів, так і до

вільного місця, що залишилося. Сукупність вінчестерів, до яких відкритий

колективний доступ, утворює в одноранговій мережі загальний дисковий простір.

Інформація при цьому розподілена між всіма вузлами.

Окрім дискового

простору у розпорядженні робочої групи виявляються принтери, дисководи CD-ROM,

стрічкові і магнітооптичні накопичувачі, зовнішні жорсткі диски, факс-модеми.

Достатньо будь-який з цих пристроїв встановити на одному комп'ютері і відкрити

до нього колективний доступ, щоб у всіх вузлів робочої групи з'явилася

можливість використовувати цей мережний ресурс.

В одноранговій

мережі немає серверу, який займався б пошуком необхідної інформації або виділяв

ресурси. Вузли звертаються один до одного за інформацією або сервісом напряму.

Така схема, неначебто і не вимагаючи особливих зусиль по адмініструванню, на

практиці часто виявляється складнішою з погляду оптимізації і підвищення

продуктивності роботи мережі.

Зокрема,

розподілене зберігання даних вимагає ретельного планування на стадії

опрацьовування схеми майбутньої мережі, якщо ви не хочете мати проблем з їх

пошуком, дублюванням, нерівномірним завантаженням апаратних ресурсів

комп'ютерів. В одноранговій сіті звичайно важче забезпечити безпеку зберігання

даних і доступу до них. З другого боку, оскільки вузли, велику частину часу

працюючі з певними файлами або пристроями, можуть і відповідати за них,

знижується об'єм передаваної по мережі інформації і вдається обійтися більш

дешевими рішеннями.

Використовування

різних ресурсів в одноранговій мережі можна оптимізувати, правильно

розподіливши їх між комп'ютерами. Зручна для мереж цього типу топологія зірки,

оскільки вона передбачає пряме підключення всіх вузлів до центрального

концентратора, що спрощує справу.

Рисунок 1.

Базова топологія зірки з концентратором в центрі.

Рисунок 2. Базова

топологія загальної шини з підключеним до неї концентратором.

Рисунок 3.

Типова схема мережі на базі серверу.

Рисунок 4. Однорангова мережа , побудована по топології

зірки

.

Рисунок 5. Однорангова мережа на базі топології загальної

шини.

В одноранговій мережі всі комп'ютери рівноправні: немає

ієрархії серед комп'ютерів і немає виділеного (dedicated) серверу. Як правило,

кожний комп'ютер функціонує і як клієнт, і як сервер; інакше кажучи, немає

окремого комп'ютера, відповідального за адміністрування всієї мережі. Всі

користувачі самостійно вирішують, що на своєму комп'ютері можна зробити

загальнодоступним по мережі і групам. Однорангові мережі називають також

робочими групами. Робоча група - це невеликий колектив, тому в однорангових

мережах частіше всього не більше 10 комп'ютерів. Однорангові мережі відносно

прості. Оскільки кожний комп'ютер є одночасно і клієнтом, і сервером, немає

необхідності в могутньому центральному сервері або в інших компонентах,

обов'язкових для складніших сітей. Однорангові мережі звичайно дешевше за

мережі на основі серверу, але вимагають більш могутніх (і більш дорогих)

комп'ютерів. В одноранговій мережі вимоги до продуктивності і до рівня зашиті

для мережного програмного забезпечення, як правило, нижче, ніж в мережах з

виділеним сервером. Виділені сервери функціонують виключно як сервери.

UNIX/Linux підтримують однорангові мережі використовуючи мережну файлову

систему NFS, а також сервіс мережі LAN server (smb). Однорангова мережа

характеризується поряд стандартних рішень:

- комп'ютери розташовані на

робочих столах користувачів;

- користувачі самі

виступають в ролі адміністраторів і власними силами забезпечують захист

інформації;

- для об'єднання

комп'ютерів в мережу застосовується проста кабельна система.

Однорангова мережа цілком підходить там, де:

- кількість користувачів не

перевищує 10-15 чоловік;

- користувачі

розташовані компактно;

- питання захисту

даних не критичні;

- потоки даних

невеликі;

·

в осяжному

майбутньому не очікується значного розширення контори і, отже, мережі . Якщо ці умови виконуються, то, швидше за все,

вибір однорангової мережі буде правильним (чим мережі на основі серверу).

Мережне адміністрування (administration) вирішує ряд

задач, у тому числі:

- управління роботою

користувачів і захистом даних;

- забезпечення

доступу до ресурсів;

- підтримка додатків

і даних;

·

установка і

модернізація прикладного програмного забезпечення. В типовій одноранговій мережі системний адміністратор, контролюючий всю

мережу, не виділяється. Кожний користувач сам адмініструє свій комп'ютер. Всі

користувачі можуть ``поделиться'' своїми ресурсами з іншими. До ресурсів, що

спільно використовуються, відносяться файли, принтери, факс-модеми і т.п.

В одноранговій мережі кожний комп'ютер повинен:

- велику частину своїх

обчислювальних ресурсів надавати локальному користувачу (сидячому за цим

комп'ютером);

·

для підтримки

доступу до ресурсів видаленого користувача (що звертається до серверу по

мережі) підключати додаткові обчислювальні ресурси.

Мережа на основі

серверу вимагає більш могутніх серверів, оскільки вони повинні обробляти запити

всіх клієнтів мережі .

![]() 2.2. Фізичне устатакування мережі

2.2. Фізичне устатакування мережі

2.2.1 Мережеві технічні

засоби.

2.2.1 Мережеві технічні

засоби.

Базові компоненти і технології,

пов'язані з архітектурою локальних або територіально-розподілених мереж, можуть

включати апаратне забезпечення:

·

Кабелі.

·

Сервери .

·

Мережеві

інтерфейсні плати (NIC, Network Interface Card).

·

Концентратори

.

·

Комутатори.

·

Маршрутизатори

(територіально-розподілені мережі) .

·

Сервери

видаленого доступу (територіально-розподілені мережі) .

·

Модеми

(територіально-розподілені мережі) .

Але в цьому випадку потрібно лише:

·

Кабелі.

·

Мережеві

інтерфейсні плати.

·

Комутатор.

Є три основні типи мережних

провідників з масою варіацій, від вибору мережного кабелю залежить тип мережних

карт і комутатора, що буде використовуватися.

Один з перших провідників, що використалися для прокладки мереж-це

коаксіальний кабель (рисунок 6). Містить в собі центральний провідник, шар

ізолятора в обмотки і пластикову ізоляцію, іноді шарів ізоляції більше іноді

менше. Максимальна швидкість передачі даних 10 мегабіт. Він достатньо сильно

схильний електромагнітним наведенням. У разі пошкодження ремонтується насилу,

потрібне паяння і ретельна ізоляція, але навіть після цього відновлена ділянка

працює поволі і нестабільно. В зоні пошкодженої ділянки з'являються

віддзеркалення електромагнітних хвиль, що розповсюджуються в коаксіальному

кабелі, що приводить до спотворень передаваного сигналу. Єдиною перевагою

коаксіального кабелю перед витою парою є більша відстань близько 600-700

метрів, на яке можна передавати дані. Проте використовування витої пари і

альтернативних провідників, наприклад польового кабелю П-296 дозволяє добитися

стійкому зв'язку на швидкості 10 мегабіт на відстані до 500 метрів. (Див. розділ

Прокладка мережі на відстані більше 300 метрів)

В даний час

коаксіальний кабель в основному використовується як

провідник сигналу супутникових

тарілок і інших антен. В домашніх комп'ютерних мережах використовування

коаксіального кабелю, як правило, не виправдано. Перша комерційно

успішна технологія для ЛВС, що з'явилася в 1971 році, використовувала як

середовище передачі даних коаксіальний кабель. Коаксіальний кабель складається з центрального провідника,

одножильного або багатожильного, і зовнішньої екрануючої обмотки , що є другим

провідником. Багато видів мідного кабелю мають два окремі провідники, таких як

стандартний електричний кабель, але в більшості з них дроти розташовані поряд

один з одним, але усередині ізоляційної оболонки, яка розділяє і захищає їх.

Коаксіальний кабель, навпаки, має круглий перетин з мідним сердечником в

центрі, який є першим провідником (1). Він і переносить справжній сигнал. Шар

діелектрика (2) навкруги сердечника відділяє його від другого провідника з

металевої сітки (3), який грає роль "землі". Як і в будь-якому

електричному кабелі, провідник, переносячий сигнал, повинен бути ізольований

від заземлення, інакше виникне коротке замикання, в даному випадку що приводить

до шумів в кабелі. Наявність ізолюючого шару між провідниками уточнює

визначення коаксіального кабелю.

Рисунок 6.- Коаксиальний кабель.

Оптико-волоконний

кабель (Optic Fiber)- кабель, що містить один або

декілька світоводів, добре захищених, пластиковою ізоляцією. Надвисока

швидкість передачі даних, кабель абсолютно не схильний перешкодам. Відстань між

системами сполученими оптиковолокном може перевищувати 2

кілометри. Проте кабель стоїть надзвичайно дорого і для роботи з ним потрібне

спеціальне мережне устаткування (Мережні карти, Концентратори і т.д.), яке так

само коштує недешево. Оптіковолокно не підлягає ремонту, у разі пошкодження

ділянку доводиться прокладати наново.

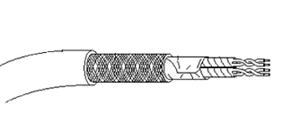

Оптоволоконний кабель складається з

сердечника (1), зробленого з скла (кварцу) або полімеру, оболонки, що оточує

сердечник, потім слідує шар пластикової прокладки і волокна з кевлара для

додання міцності (2). Вся ця структура поміщена всередину тефлонової або

полівінілхлоридної "сорочки"(3) та покриття вторинного буфера 900µ

(4) (рисунок 7).

Геометрія і властивості серцевини і оболонки

дають можливість передавати сигнал на відносно великі відстані. Показник

заломлення сердечника трохи вище, ніж у оболонки, що робить внутрішню поверхню

оболонки відображає. Коли світловий імпульс передається по сердечнику, він

відображається від оболонки і розповсюджується далі. Віддзеркалення світла

дозволяє згинати кабель під різними кутами, при цьому сигнал може як і раніше

передаватися без втрат.

Рисунок 7.- Оптико-волоконний кабель

Існує два типи

оптоволоконного кабелю: одномодовий

(singlemode) і багатомодовий

(miltitmode). Основна відмінність між ними полягає в товщині

сердечника і оболонки. Одномодовий световод звичайно має товщину порядка

8,3/125 мікрон, а багатомодове волокно - 62,5/125 мікронів. Ці значення

відповідають діаметру сердечника і діаметру разом узятих сердечника і оболонки.

Світловий промінь, що розповсюджується по порівняно тонкому сердечнику

одномодового кабелю, відображається від оболонки не так часто, як це

відбувається в товщому сердечнику багатомодового кабелю. Сигнал, передаваний

одномодовим кабелем, генерується лазером, і є хвилею тільки однієї довжини,

тоді як багатомодові сигнали, що генеруються світлодіодом (LED, 1ight-emitting

diode), переносять хвилі різної довжини. Ці якості дозволяють одномодовому

кабелю функціонувати з більшою пропускною спроможністю в порівнянні з

багатомодовим і долати відстані в 50 разів довше.

З другого боку,

одномодовий кабель набагато дорожче і має порівняно великий радіус вигину в

порівнянні з багатомодовим, що робить роботу з ним незручною. Більшість

оптоволоконних мереж використовує багатомодовий кабель, який хоча і

поступається по продуктивності одномодовому, та зате значно ефективно, ніж

мідний. Телефонні компанії і кабельне телебачення, проте, прагнуть

застосовувати одномодовий кабель, оскільки він може передавати більшу кількість

даних і на більш довгі дистанції.

В проекті використовується

кабель вита пара. Існує два вида цього кабеля. Це два однакові ізольовані

дроти, прокладені поряд і скручених між собою, причому кількість витків на

одиницю довжини є строго визначеною. Завдяки скручуванню дротів зменшується

проникнення зовнішніх електричних перешкод в лінію при передачі. Екранована

вита пара (Shielded Twisted Pair — STP) відрізняється від неекранованої

(Unshielded Twisted Pair — UTP) тим, що скручені дроти поміщаються додатково в

загальну екрануючу оплетку, тому перешкодостійкість такої лінії ще вище. Вам,

можливо, знайомі неекрановані виті пари (точніше, їх спрощений варіант —

двохдротяні лінії без витків), які часто використовуються для прокладки

телефонних ліній. Екрановані виті пари виглядають трохи інакше: вони більше

схожі на дроти звичайної електричної проводки. Але, на відміну від останніх, по

них передаються сигнали з набагато більш низьким рівнем напруги, і основною

проблемою є захист лінії від зовнішніх перешкод, а не людини від поразки

струмом. На рисунок 8-9 представлені

відповідно неекранована і екранована виті пари.

Рисунок 8. Неекранована вита пара

Рисунок 9. Екранована вита пара

Коли кабелі почали

використовувати для об'єднання комп'ютерів в мережу, вважалося, що екранування

від зовнішніх перешкод якнайкращий спосіб зменшити наведення і забезпечити

якомога більш високі швидкості передачі. Крім того, було помічено, що

переплетення пар дротів дозволяє більш ефективно боротися з перешкодами, що

спотворюють передавані сигнали. Таким чином, ранні мережні рішення частіше

базувалися на екранованих, а не на неекранованих кабелях.

Проте при заземленні

такого кабелю потрібно дуже уважно стежити, щоб був заземлений тільки один

кінець екрануючої оплетки. Якщо випадково заземлити обидва

кінці, може виникнути заземлений контур, а якщо не заземлити

жоден кінець, оплетка функціонуватиме як антена.

Заземляющий контур

виникне в тому випадку, якщо на різних кінцях екрануючої оплетки знаходяться різні заземлення, які з'єднуються за

допомогою тієї ж оплетки. В цій ситуації заземлення

можуть мати дещо різний потенціал, внаслідок чого на екрануючій оплетке виникне невелика напруга і нескінченний струм. Це може

привести до пошкодження електронних компонентів і стати причиною пожежі.

В більшості кабельних

систем на основі Ethernet і Fast Ethernet використовується кабель типу витої

пари UT. Це в першу чергу пояснюється його свойствами— фізичною гнучкістю і

невеликим розміром роз'ємів, що значно спрощує прокладку кабелів. При цьому

слабий електричний захист такого кабелю може привести до виникнення наведень

від ламп денного світла, підйомників, систем безпеки і інших пристроїв. Якщо

існує вірогідність виникнення такої проблеми, варто прокладати кабель подалі

від можливих джерел перешкод або замінювати неекранований кабель екранованим на

ділянках, де можуть виникнути великі перешкоди.

2.2.3. Плати мережевого адаптера

Плата мережевого

адаптера виступає як фізичний інтерфейс між комп'ютером і середовищем передачі.

Плата мережевого адаптера виконує наступні функції.

· Готує дані, що поступають від комп'ютера, до

передачі по мережному кабелю – приймає паралельні дані, організовує їх для

послідовної, побітової, передачі і перетворить в електричні або оптичні

сигнали, які і передаються по мережних кабелях.

· Передає дані іншому комп'ютеру – кожна плата

оповіщає іншу про свої параметри, приймаючи “чужі” або підстроюючись до них.

· Управляє потоком даних між комп'ютером і

кабелем – буферизує що поступають від комп'ютера дані.

Щоб

забезпечити сумісність комп'ютера і мережі, плата мережного адаптера (рисунок 9)

повинна відповідати внутрішній структурі комп'ютера (архітектурі шини даних) і

мати роз'їм, відповідний типу кабельної системи.

Плата мережного адаптера робить істотний вплив

на передачу даних. Тому від платні напряму залежить продуктивність всієї мережі.

Повільна мережна плата збільшуватиме час очікування для комп'ютера.

Краще всього вибирати

однакові за модифікацією плати, це спрощує настройку мережі, хоча це і не

обов'язково. Не дивлячись на те, що всі мережні карти виконують одну і туж

функцію - зв'язок комп'ютерів між собою, проте є ряд особливостей і технологій,

які, можуть бути відсутні у дешевих мережних карт і бути присутні у більш

дорогих.

Рисунок 10. Мережевий адаптер.

Пристрій

мережевої карти має функцію PCI BUS-Mastering, яка дозволяє менше навантажувати

процесор, оскільки велика частина функцій виконується самою картою. BootRom

- це спеціальна мікросхема,

яка дозволяє здійснювати завантаження комп'ютера по сіті. тобто при відповідній

настройці, ПК може працювати взагалі без жорсткого диска. Завантаження через

сіть настроюється в Bios материнських плат, які підтримують можливість

видаленого завантаження. У дешевих мережних карт BootRom або відсутній взагалі,

або під нього є роз'єм, але немає самої мікросхеми. Wake-on-Lan - це можливість включення видаленого комп'ютера

через мережу. При цьому вимагається, щоб комп'ютер був з ATX блоком живлення, в

настройках Bios була дозволена активація комп'ютера за запитом з порту, на який

встановлена карта (як правило, це PCI) і мережна карта повинна бути сполучений

відповідним трьохжильним шнуром з Wol роз'ємом на материнській платі. (Якщо

мережна карта вбудована в материнську плату, останнє, як правило, не потрібне).

Місцеположення роз'єму Wol різне на різних материнських платах, так що якщо не

можете його знайти, почитайте інструкцію до плати. Якщо ваша мережна карта не

комплектується Wol шнуром, ви можете купити його окремо або зробити самому. Мережні карти USB є своєрідний переходник

USBLAN. Мають схожі функції з

своїми PCI аналогами, але, як правило, дорожче. Їх головною гідністю є

універсальність, можна підключити до будь-якої системи, де є USB порт. (Це

вельми актуально, коли в наявність немає вільного PCI роз'єму). Мережні карти

USB, як правило, не мають функції BootRom. А Wol можна набудувати, якщо

материнська плата підтримує включення при сигналі з USB пристрою. Зрозуміло,

ніяких Wol дротів при цьому підключати не треба.З вище перелічених мережевих

карт в проекті використовується 2 PCI

BUS-Mastering.

2.2.4. Комутатори: Switch.

1. Багатопортовий пристрій, що забезпечує високошвидкісну комутацію пакетів між

портами.

2. У мережі з комутацією пакетів - пристрій, що направляє пакети, звичний на

один з вузлів магістральної мережі. Такий пристрій називається також комутатором

даних (data PABX).

Комутатор надає кожному пристрою

(серверу, ПК або

концентратору), підключеному до одного з його портів, всю смугу пропускання

мережі. Це підвищує продуктивність і зменшує час відгуку мережі за рахунок

скорочення числа користувачів на сегмент. Як і двохшвидкісні концентратори,

новітні комутатори часто конструюються для підтримки 10 або 100 Мбит/с, залежно

від максимальної швидкості пристрою, що підключається. Якщо вони оснащуються

засобами автоматичного пізнання швидкості передачі, то можуть самі

настроюватися на оптимальну швидкість

- змінювати конфігурацію уручну не вимагається.

На відміну від концентраторів, що

здійснюють широкомовну розсилку всіх пакетів, що приймаються по будь-якому з

портів, комутатори передають пакети тільки цільовому пристрою (адресату),

оскільки знають MAC-адресу (Media Access Control) кожного підключеного пристрою

(аналогічно тому, як листоноша за поштовою адресою визначає, куди потрібно

доставити лист). В результаті зменшується трафік і підвищується загальна

пропускна спроможність, а ці два чинники є критичними з урахуванням вимог, що

ростуть, до смуги пропускання мережі сучасних складних бізнес додатків.

Комутація завойовує популярність, як

простий, недорогий метод підвищення доступної смуги пропускання мережі. Сучасні

комутатори нерідко підтримують такі засоби, як призначення пріоритетів трафіку

(що особливо важливо при передачі в мережі мови або відео), функції управління

мережею і управління багатоадресною розсилкою.

В проекті використовуватиметься C-Net CNSH-800 8*10/100TX (Таблиця

1)

Таблиця 1

|

C-Net CNSH-800 8*10/100TX - Опис |

|

|

|

|

|

|

Технічні характеристики |

|

Стандарти |

100BASE-TX, IEEE 802.3u |

|

Топологія |

100BaseTX/10BaseT |

|

Архітектура |

"Store-and-Forward" |

|

Мережні порти |

100Base-T: 8 портів з роз'ємами RJ-45 |

|

Об'єм буфера |

1 Мб |

|

Режими дуплексу |

Full-Duplex/Half-Duplex на всіх портах |

|

Перемикачі |

1 для Включення/виключення живлення |

|

Індикатори |

Один (1) для Power On/Off |

|

Джерело живлення Зовнішній 9VDC, 1Amp |

|

|

Енергоспоживання |

9 Вт максимум |

|

Мережне середовище |

Вісім (8) 100BASE-TX/10BASE-T |

|

Мережні кабелі |

100BASE-TX кат. 5 TP |

|

Смуга пропускання |

100BaseTX-порты: 200/100/100/10 Мбіт/с

автоматичною установкою швидкості; |

|

Фільтрація |

148800 пакетов/с при 100 Мбіт/с |

|

Час очікування |

8.5 млсек мінімум @100Мбит/с |

|

Зовнішнє середовище |

Робоча температура: 0° ~ |

|

Температура зберігання: |

-20° ~ |

|

Вогкість: |

10% ~ 90% без конденсату |

|

Розміри |

145 x 85 x |

2.3. Конфірування і

налагоджиння одноранговой мережі в Windous XP

Для стандартизації передаваної по

мережі інформації, розроблені так звані мережні протоколи. Протокол є набором

правил і угод для оформлення і передачі інформації по комп'ютерній мережі.

Пакет, створений по вибраному мережному протоколу, має строго певний формат. Якщо на комп'ютерах

сіті встановлений однаковий мережний протокол, то вони зможуть «розуміти» один

одного, тобто читати пакети.

Іноді, для більш

надійної передачі даних, протоколи об'єднують. Таке об'єднання носить назву стек протоколів.

Прикладом такого стека протоколів може служити мережний протокол TCP/IP, що

складається з різних протоколів і служб. Мережний протокол Microsoft TCP/IP

особливо широко використовується в сіті Інтернет. Тому, щоб забезпечити

сумісність, локальні сіті також використовують протокол TCP/IP.

2.3.1. Мережні компоненти

Мережний протокол TCP/IP, також як

мережний адаптер, драйвер мережного адаптера, мережні служби відноситься до

мережних компонентів операційної системи.

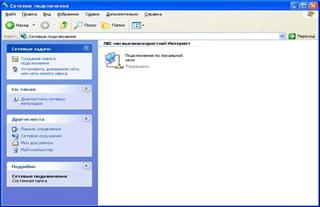

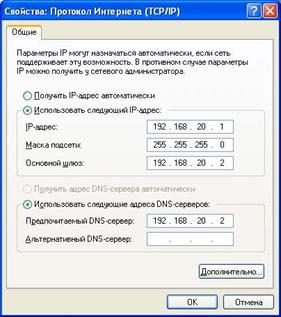

Для проглядання

стану, настройки мережних компонент натискуйте кнопку Пуск ->

Підключення -> Відобразити всі

підключення. Відкриється вікно теки Мережні підключення.

Ви також можете вибрати пункт Властивості в контекстному меню

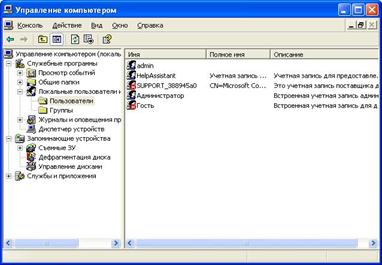

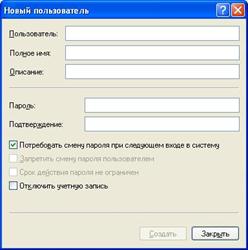

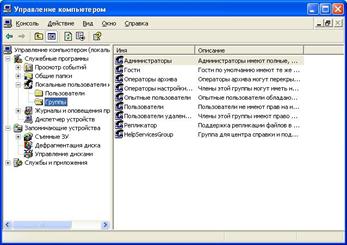

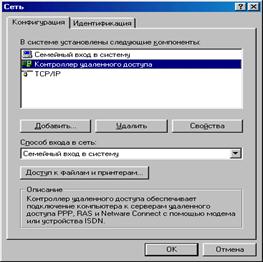

розділу Мережне оточення, розташованого в меню "Пуск"(Рисунок 11).